Server Dibobol Hacker ! Ratusan Ribu Akun Mobile Legends Berpotensi Dihack !

Halo Sobat Semua, Pada Artikel kali ini saya membawakan Breaking News Tentang Cyber Security nih. Mohon maaf bila saya jarang sekali Post Tentang hacking lagi karena saya Bingung mau ngetik apa. Nah kebetulan nih ada Berita Hangat, Simak Berikut ini. btw Teman saya ( Tepatnya abang abangan ) Kemarin malam Merasa akunnuya dipakai orang, padahal beliau tidak terkena phising sama sekali, beliau diajak ngechat sama si hacker panjang lebar, ternyata oh ternyata seperti ini alur hack nya.

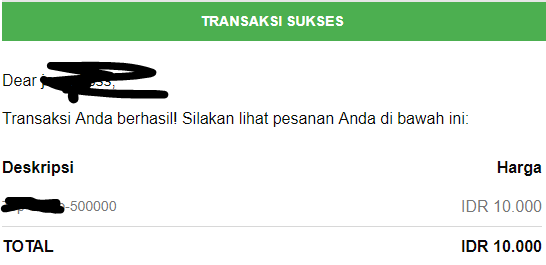

Pada Tanggal 12 Oktober 2019 Pukul 7 Malam, Seorang hacker Berinisial Y**i K*******A (Nama Saya Samarkan) membuat Postingan / Status di wall Facebook beliau, Disana dijelaskan Dia berhasil Meretas Server Moonton sehingga dia berhasil mendapatkan Ratusan Ribu Akun Mobile Legends Siap Pakai. Dia Mengupload dan Mencoba menjual List akun tersebut ke Teman Facebooknya. Dalam waktu 5 jam Postingan beliau sudah dibagikan Lebih dari 200x oleh warganet facebook.

Ngomongin Peretasnya nih, Saya kasih clue nih Beliau merupakan Pembuat sekaligus Penjual Cheat Game Android Khusus nya Mobile Legends sejak tahun 2018 loh, Dengan Berbekal skill Coding, Reverse Enginnering, Recon, Pentesting Beliau Berhasil meretas Sistem Moonton. Tidak hanya itu, dia sudah diakui di Website Platinmods Semagai Cheat Maker nya.

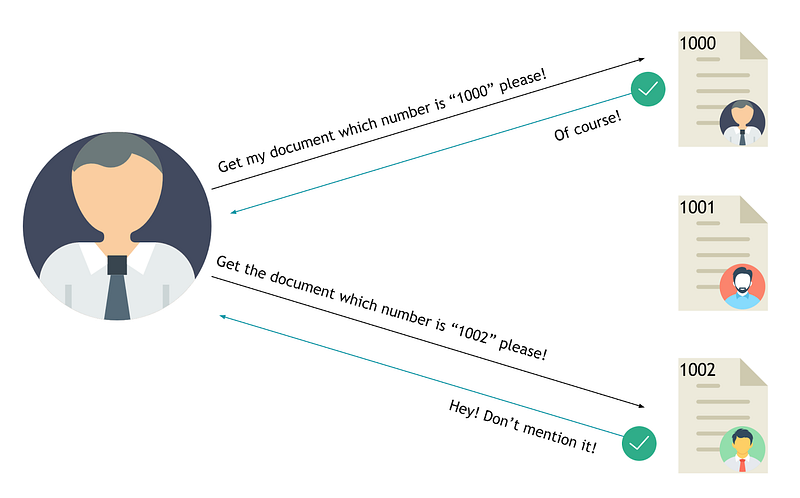

Data yang didapatkan sang hacker merupakan Informasi sensitive mengenai Akun Player mobile legends, disana tertera beliau mendapatkan Login key, Nick name, server id, device id, dll. Dengan menggunakan info tersebut hanya tinggal mengedit file di folder root sehingga kita bisa memainkan akun tersebut.

Jangan salah ! Hacker ini ternyata sudah menemukan celah ini sejak lama, Dia pun sudah melaporkannya ke pihak Moonton, namun sesuai aturan Ethical Hacker bilamana tidak ada respon dari vendor atau perusahaan terkait selama 60 hari ( kurang lebih ) Hacker berhak MeRelease 0Day Security ke public, sama halnya seperti Bug vBulletin yang sempat trending beberapa minggu lalu.

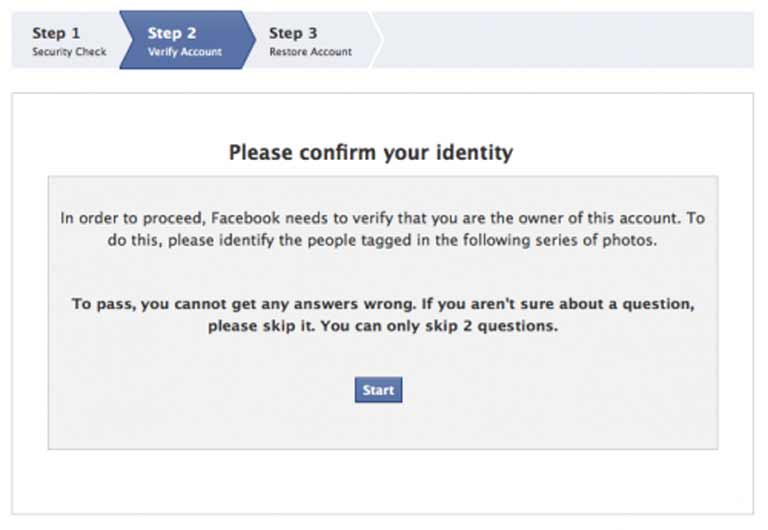

Oleh karena itu, segera lah lakukan Pengamanan akun seperti Mencoba Login Logout akun, karena kemungkinan session / login key nya akan berubah sehingga dia tidak bisa mengaksesnya.

Cukup Sekian Artikel kali ini mohon maaf kalau belepotan intinya ini tuh masih fresh banget ya gays, makasih loh e.

![Fix / Patch Bug SQL injection [ Protect Website From Hacker ] Fix / Patch Bug SQL injection [ Protect Website From Hacker ]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEgYbyKAmzSEKHktv_wzQx4m7_e0_nSYU853qO7c62v8OfVYUjoTbdhRAFkaBtZjnFw8tB5Yhkn3a2AYyHMvK6ukSyYyFx7lHxCR8O-h3k6tj8Z_pXFcNFmjngMoJsdYlPXzUzbuGqe97opD/s72-c/sqli.jpg)

![[BUGBOUNTY] Able to see everyone original url on ADFLY [BUGBOUNTY] Able to see everyone original url on ADFLY](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEi-hSEPdoum7hkh1Db8ffKuMaHzBJ_PKtbZZeiSbuhu7hxhk9nPHLi4eMHZVkkc27EAA1dmfXgvzOPvoQIAbNA4yZlkKtgxzEB4jnTUjIz2n6HSyFgB3ffU4_rqv7es6oRbsd3VuqNI_G6N/s72-c/adfly.jpg)